Estratto SIG – Dispositivi e documenti persi o rubati

Lo smarrimento o perdita di dispositivi portatili costituisce una delle casistiche maggiormente frequenti di violazione di dati personali: in tal caso, la valutazione del rischio conseguente deriva essenzialmente dalla possibilità di determinare la natura dei dati che vi erano custoditi nonchè dalla valutazione delle misure adottate prima dell’incidente per garantire il livello di sicurezza. Queste valutazioni, una volta che il dispositivo non è più disponibile, spesso non sono agevoli.

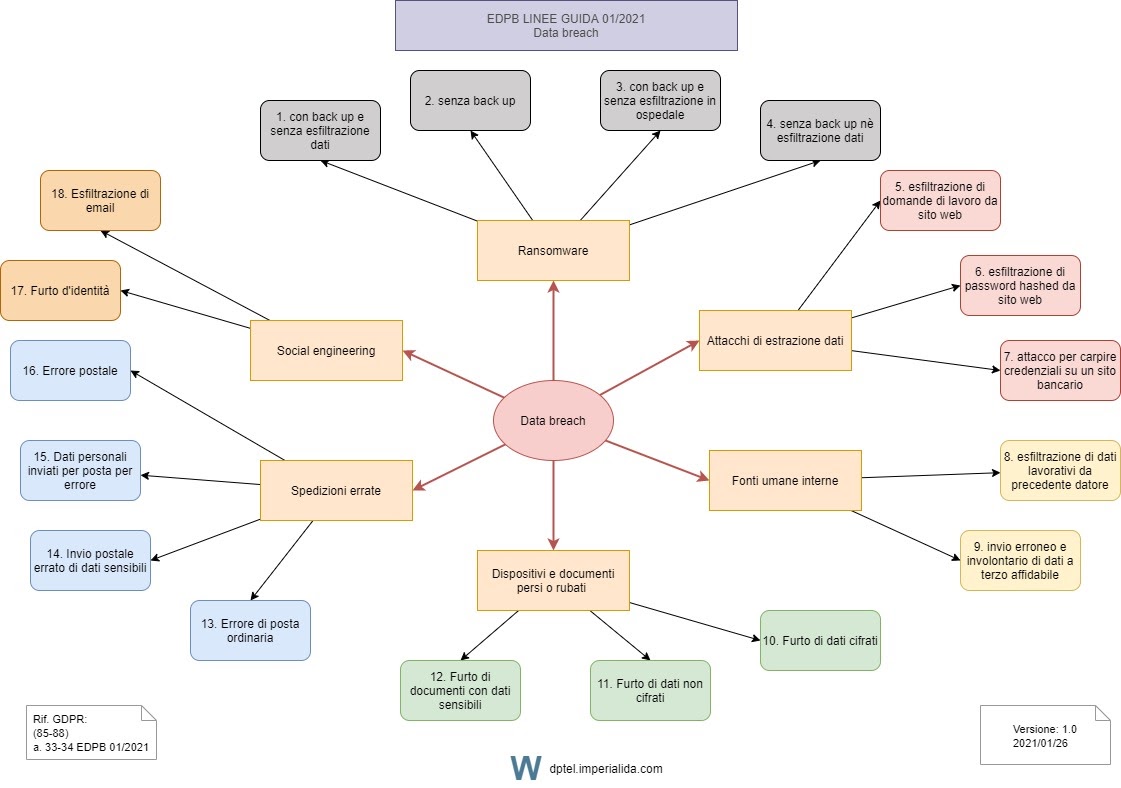

La perdita o il furto di dispositivi mobili e documenti rappresenta la quarta tipologia di casi di data breach affrontati nelle linee guida EDPB 01/2021. Come nelle puntate precedenti del 28/1/2021, dell’11/2/2021 e dell’11/3/2021, riportiamo in sintesi:

- gli elementi salienti di ciascun incidente

- le ripercussioni in termini di rischi prodotti

- gli adempimenti che si rendono necessari

- le misure di mitigazione e di correzione ipotizzabili.

4. Dispositivi o documenti persi o rubati

Gli incidenti derivanti dalla perdita o furto di dispositivi mobili o di documenti determinano sempre una violazione di confidenzialità (perchè i dati personali ivi contenuti sono accessibili da parte di terzi non autorizzati); ma, in mancanza di backup, si può avere anche violazione disponibilità (perchè l’incidente non permette di utilizzare i dati necessari) e/o di integrità (in quanto l’evento potrebbe aver causato l’alterazione o distruzione dei dati).

Decimo esempio – Fatti

Gli elementi fattuali dell’esempio sono:

- furto in un asilo di due laptop contenenti un app con informazioni dei bambini che lo frequentano (nominativi, date di nascita, documentazione sul ciclo formativo)

- i dispositivi erano disattivati, protetti da password robusta (come l’app) con il contenuto cifrato; i titolari disponeva di valido e tempestivo backup

- con un sistema di controllo remoto, il titolare riesce a cancellare il contenuto dei dispositivi subito dopo la scoperta del furto.

Conseguenze e Rischi

- adozione di adeguate misure preventive (crittografia, password robusta, backup efficace, sistema di cancellazione da remoto)

- conseguenze dannose apparentemente inesistenti: confidenzialità tutelata dalla password robusta e dalla crittografia, disponibilità ed integrità garantite dalla messa in opera del backup completo (nessun rischio).

Adempimenti

| Azioni necessarie basate sui rischi identificati | ||

| No rischio (documentare) | Rischio (notificare) | Rischio elevato (comunicare a interessati) |

| 🆗 | ⛔ | ⛔ |