Estratto SIG – Esfiltrazione di dati

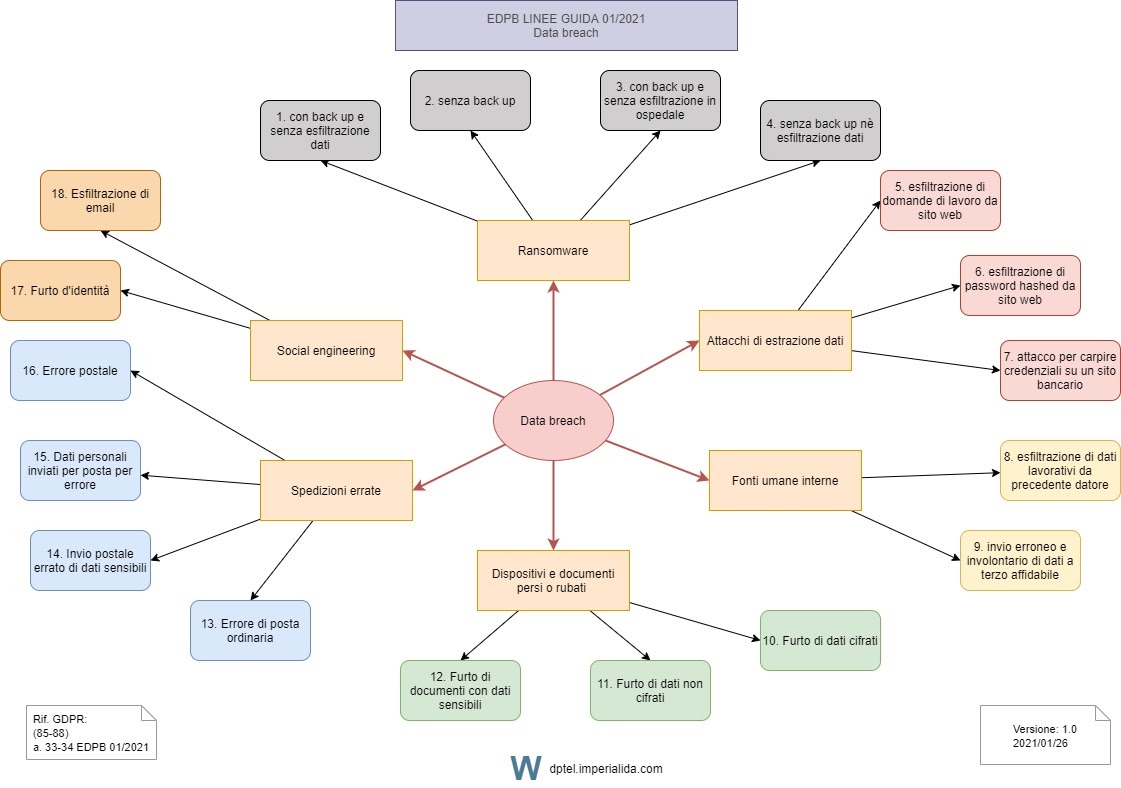

La seconda tipologia di casi di data breach affrontati nelle linee guida EDPB 01/2021 è quella della esfiltrazione di dati da parte di un attaccante. Come nella puntata dell’Alert del 28/1/2021, riportiamo in sintesi:

- gli elementi salienti di ciascun incidente

- le ripercussioni in termini di rischi prodotti

- gli adempimenti che si rendono necessari

- le misure di mitigazione e di correzione ipotizzabili.

2. Esfiltrazione di dati

La seconda categoria di esempi di data breach riguarda quelle violazioni causate da ipotesi di esfiltrazione di dati, cioè quella tipologia di attacchi nei quali l’attaccante – di solito sfruttando le vulnerabilità connesse al collegamento dei dati in internet – sottrae o copia i dati del bersaglio. L’esfiltrazione di dati costituisce una violazione di confidenzialità (perchè l’hacker accede ai dati in chiaro), ed eventualmente anche di integrità (in quanto l’attaccante potrebbe anche alterare o distruggere i dati).

Quinto esempio – Fatti

Gli elementi fattuali dell’esempio sono:

- domande di lavoro (213) ridirette da sito web al sito dell’attaccante

- eliminazione della cronologia dell’esfiltrazione

- dati non sensibili

- incidente scoperto dopo 1 mese.

Conseguenze e Rischi

- violazione di confidenzialità e di integrità (per le alterazioni al sistema)

- notevoli dati di varia natura

- rischio di furto di identità, pubblicità indesiderata

- rischio elevato.

Adempimenti

| Azioni necessarie basate sui rischi identificati | ||

| No rischio (documentare) | Rischio (notificare) | Rischio elevato (comunicare a interessati) |

| 🆗 | 🆗 | 🆗 |

Misure

- Comparazione del database ricostruito con quello di backup

- Rimedio delle vulnerabilità

- Verifiche di integrità dei file

- Audit periodici di sicurezza

- Retention policy robusta