Estratto SIG – Incidenti da fonti umane interne

Il fattore umano, tradizionalmente, è stato da sempre una delle maggiori fonti di incidenti di sicurezza, sia per errori involontari sia per comportamenti intenzionali (ad esempio, per ritorsione riguardo a situazioni ritenute ingiustamente penalizzanti o per infedeltà e comportamenti illeciti). Con la pandemia si è aggiunto un ulteriore fattore incrementale dovuto alle persone che lavorano da remoto, costringendo ad un superlavoro degli addetti IT per configurare gli accessi e i controlli di sicurezza per il personale.

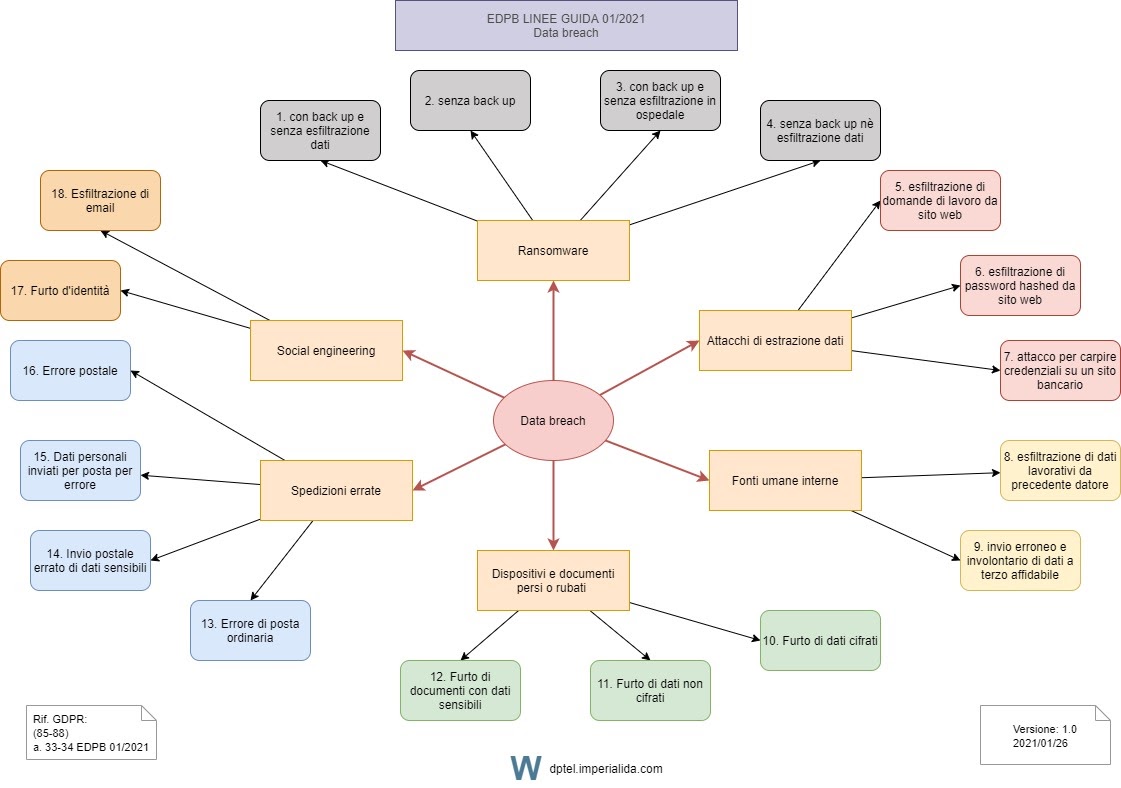

La terza tipologia di casi di data breach affrontati nelle linee guida EDPB 01/2021 è appunto quella degli incidenti da fonti umane interne. Come nelle puntate precedenti del 28/1/2021 e dell’11/2/2021, riportiamo in sintesi:

- gli elementi salienti di ciascun incidente

- le ripercussioni in termini di rischi prodotti

- gli adempimenti che si rendono necessari

- le misure di mitigazione e di correzione ipotizzabili.

3. Incidenti da fonti umane interne

Gli incidenti da fonti umane interne sono numerosi anche perchè difficili da prevenire, considerato che le motivazioni possono essere non intenzionali o dolose. L’incidente umano può determinare una violazione ad ampio raggio tipologico: ad esempio di confidenzialità (perchè il dipendente può trasmettere dati personali a soggetti non autorizzati), di integrità (in quanto il lavoratore potrebbe aver causato l’alterazione o distruzione dei dati) oppure di indisponibilità (quanto l’azione o omissione del dipendente non permette di utilizzare i dati necessari).

Ottavo esempio – Fatti

Gli elementi fattuali dell’esempio sono:

- dipendente di un’azienda copia i dati aziendali dal database dell’azienda a cui è autorizzato ad accedere

- dati di contatto dei clienti

- dopo aver lasciato il lavoro, utilizza i dati per contattare i clienti dell’azienda per invogliarli a cambiare fornitore presso cui ora lavora

- assenza di misure preventive.

Conseguenze e Rischi

- violazione di confidenzialità (il database non ha subito cancellazioni o alterazioni)

- quantitativo di dati coinvolto, basso o medio

- dati non altamente personali

- conseguenze apparentemente limitate (rischio basso) ma non completamente determinabili (in quanto oltre all’uso dei dati di contatto per storno di clientela, non può escludersi un ulteriore e più grave abuso dei dati rubati).

Adempimenti

| Azioni necessarie basate sui rischi identificati | ||

| No rischio (documentare) | Rischio (notificare) | Rischio elevato (comunicare a interessati) |

| 🆗 | 🆗 | ⛔ |

Misure

- Azione legale nei confronti del dipendente disonesto

- Ridimensionare i profili di accesso per coloro che sono in procinto di lasciare l’azienda

- Implementare i log di accesso in modo che gli accessi indesiderati possano essere registrati e contrassegnati.